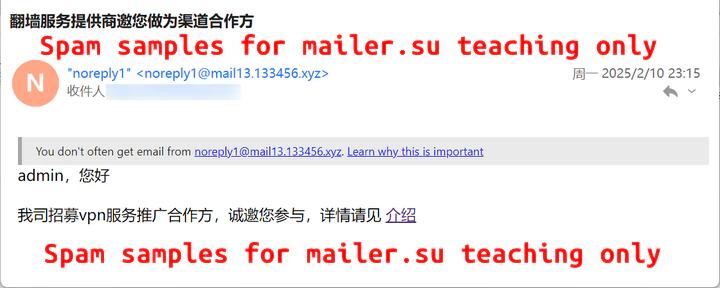

案例样本发现于 Exchange Online 垃圾箱, 是一个典型的直接利用业务邮件系统进行邮件营销的案例, 并且涉及黑灰产.

邮件样本

传递路径

| 跃点 | 发送方 | 接收方 | 时间 | 延迟 | 类型 |

|---|---|---|---|---|---|

| 1 | Windows ([45.32.102.204]) | smtp.larksuite.com | 2/10/2025 11:15:41 PM | ESMTPS | |

| 2 | lf-1-6.ptr.blmpb.com (103.149.242.6) | ****.mail.protection.outlook.com (10.167.240.9) | 2/10/2025 11:15:47 PM | 6 seconds | Microsoft SMTP Server (version=TLS1_3, cipher=TLS_AES_256_GCM_SHA384) |

| 3 | ****.apcprd02.prod.outlook.com (2603:1096:4:191:cafe::88) | ****.outlook.office365.com (2603:1096:4:191::17) | 2/10/2025 11:15:48 PM | 1 second | Microsoft SMTP Server (version=TLS1_3, cipher=TLS_AES_256_GCM_SHA384) |

| 4 | ****.apcprd01.prod.exchangelabs.com (2603:1096:4:191::17) | ****.apcprd02.prod.outlook.com (2603:1096:101:9c::14) | 2/10/2025 11:15:48 PM | 0 seconds | Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) |

| 5 | ****.apcprd02.prod.outlook.com (::1) | ****.apcprd02.prod.outlook.com | 2/10/2025 11:15:52 PM | 4 seconds | HTTPS |

发送方为 noreply1@mail13.133456.xyz, 接收方为 admin@example.com, 被利用的邮件系统是 Lark Suite (飞书国际版). 当然这其中也少不了 Vultr 的 "功劳".

分析

发送方直接利用了 Lark Suite 的邮件系统向接收方发送垃圾邮件, 发送方身份并非被利用, 没有设置 DMARC 策略.

.xyz 由低廉的价格而滥用泛滥已经臭名昭著, 不管用什么样的 .xyz 顶级域都会更有可能被默认放入垃圾箱其实已经是公开的秘密, 而本案中的发送方使用的是更为廉价的 6 位数字组合的 .xyz 顶级域, 注册于 2023 年 7 月 15 日. 发送方应该是直接使了 Lark Suite 的 SMTP 主机的 25 端口发送邮件, 第 1 个跃点的起始甚至还暴露了发送方的 IP 和设备类型, 经过查询, 45.32.102.204 这个 IP 归属于新加坡 ISP "Choopa", 而 Choopa 有一个更加令人熟知的业务 —— Vultr (IDC 托管).

由于没有经过收件方同意, 并且基本所有的业务邮件系统都不允许进行批量邮件营销活动, 发件方的行为完全构成垃圾邮件属性, Exchange Online 也将其识别为 SPM 还提示了并非常见联系人. 并且可以额外披露的是, 其营销的产品对于目标客户来说是处于灰色地带, 可能构成违法.

接收方的地址 admin@example.com 是一个非常常见的共识保留地址, 很可能是获取的目标客户域名然后穷举的目标清单, 也有可能是接收方的邮件地址被泄露.

值得注意的是, 本案虽然使用的是 Lark Suite, 不是飞书, 但最终入站 Exchange Online 的 IP 依旧是归于中国电信的飞书发件 IP 的范围内.

入站主机和入站 IP 反向解析地址

blmpb.com的备案主体为 "北京飞书科技有限公司", 备案号京ICP备16045432号-76, 审核通过时间是 2023 年 5 月 12 日.

看起来字节跳动虽然将飞书国内外市场做了隔离, 不提供组织注册时选择位置为中国大陆, 并且更没有设置中国大陆的数据保存位置, 然而最终发送邮件用的 IP 并没有做分区, 更是向明确是国际市场的 Exchange Online 发送邮件用了中国大陆的 IP.

处置

如果你是用户或邮件管理员, 当遭遇这类邮件时应该如何处置呢?

用户

最好的办法是本地将其域名 133456.xyz 加入黑名单, 并报告给管理员. 除此之外还能使用关键词进行过滤这类产品的营销.

有可能的情况下考虑切换邮箱, 不要使用这个保留用户名作为日常使用的地址.

管理员

- 向 Vultr 提交滥用举报.

- 向 GitHub 提交滥用举报 (邮件中的外链指向了 github.io 静态托管).

- 向域名注册局提交滥用举报.

- 向 DNS 解析服务器提交滥用举报.

- 向网站解析 IP 的 ASN 管理员提交滥用举报.

- 添加发送方域名到入站黑名单.

- 将 Vultr 的 ASN 加入入站黑名单 (最极端情况).