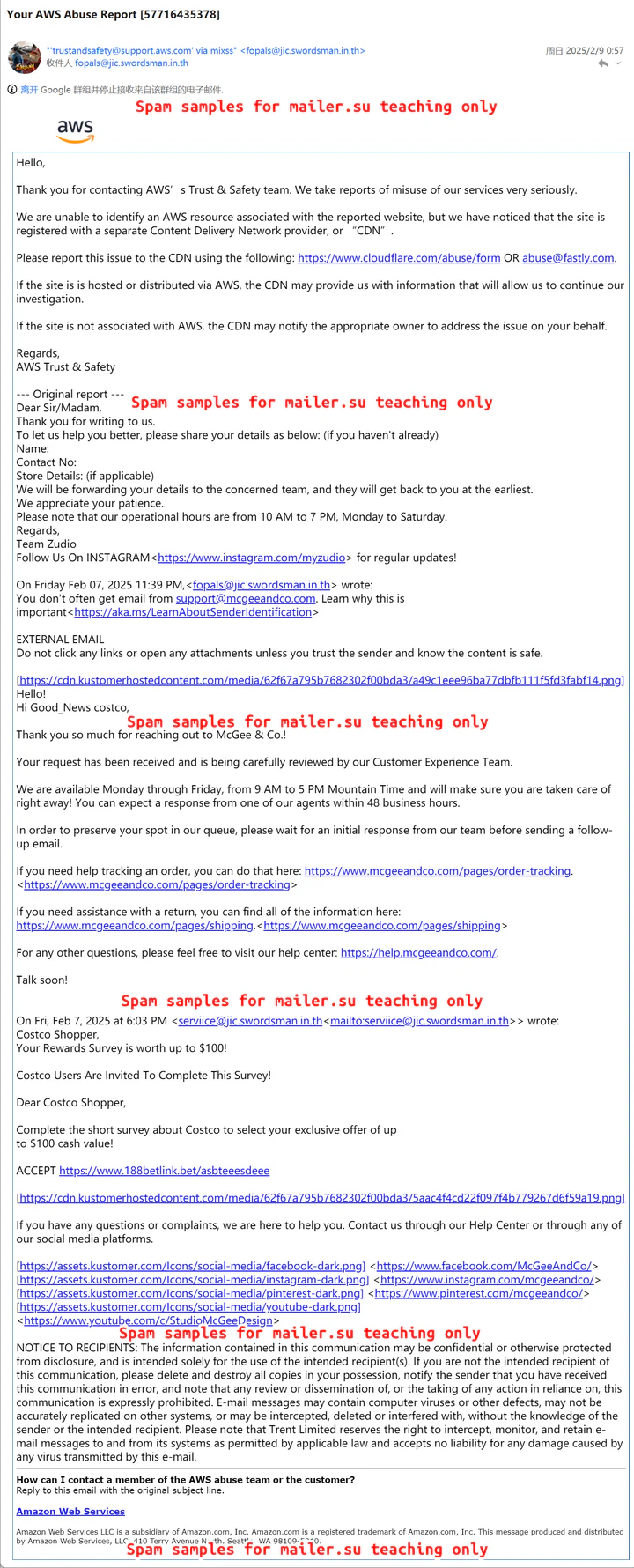

本案例实际上和《Google 案例 #1》几乎相同, 同样发现于 Exchange Online 的垃圾箱中. 只不过入站路径和被利用的对象发生了变化, 作为一个补充的例子在这里单独列出.

邮件样本

传递路径

| 跃点 | 发送方 | 接收方 | 时间 | 延迟 | 类型 |

|---|---|---|---|---|---|

| 1 | ****.smtp-out.amazonses.com (****.smtp-out.amazonses.com. [54.240.9.46]) | mx.google.com | 2/9/2025 12:57:39 AM | ESMTPS | |

| 2 | 2002:a05:622a:6107:b0:467:5ee5:b23 | 2/9/2025 12:57:39 AM | 0 seconds | SMTP | |

| 3 | ****.google.com | 2/9/2025 1:01:11 AM | 3 minutes 32 seconds | SMTP | |

| 4 | ****.google.com (2607:f8b0:4864:20::f46) | ****.mail.protection.outlook.com (2603:1096:20f:fff4::88) | 2/9/2025 1:01:11 AM | 0 seconds | Microsoft SMTP Server (version=TLS1_3, cipher=TLS_AES_256_GCM_SHA384) |

| 5 | ****.apcprd03.prod.outlook.com (2603:1096:4:1f4:cafe::51) | ****.outlook.office365.com (2603:1096:4:1f4::17) | 2/9/2025 1:01:13 AM | 2 seconds | Microsoft SMTP Server (version=TLS1_3, cipher=TLS_AES_256_GCM_SHA384) |

| 6 | ****.apcprd02.prod.outlook.com (2603:1096:4:1f4::17) | ****.apcprd04.prod.outlook.com (2603:1096:405:44::13) | 2/9/2025 1:01:14 AM | 1 second | Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) |

| 7 | ****.apcprd04.prod.outlook.com (::1) | ****.apcprd04.prod.outlook.com | 2/9/2025 1:01:16 AM | 2 seconds | HTTPS |

发送方为 "'trustandsafety@support.aws.com' via mixss" <fopals@jic.swordsman.in.th>, 接收方为 i@example.com.

被利用的邮件系统有:

- Kustomer (CRM 服务)

- Amazon SES

- Google Groups

但起 "关键作用" 的还是 Google Groups, 于是本案依旧被归功给了 Google .

.

分析

与《Google 案例 #1》相比较就能看出, 本次使用来发送第一封邮件的 MTA 从 Google Workspace 切换为了 Amazon SES. 而且可以额外披露的是, 本案例与 1 号案例利用的 Google Groups 群组是同一个, 并接收方也是同一个, 不过手段稍微有些不同.

发送方利用了 From 标头的特性, 将自己的身份伪装为 trustandsafety@support.aws.com (AWS 的 T&S 部门邮件), 然而实际上的发件人其实是 fopals@jic.swordsman.in.th. 还不论内容是完全复制的 AWS 部门邮件, 此类伪装发件人的行为已经完全属于钓鱼邮件, Exchange Online 的扫描结果也是 PHISH.

swordsman.in.th 看起来被做成了一个泰语网游的页面, 不过某些关键图片还是中文的 "笑傲江湖", 耐人寻味.

其中涉嫌钓鱼用途的发信域名 swordsman.in.th 注册于 2024 年 9 月 16 日, 网站域名 188betlink.bet 注册于 2024 年 11 月 6 日, 被利用的 Kustomer 作为 CRM 系统用来发送第一封邮件, 而 Kustomer 使用的 MTA 正好就包括了 Amazon SES, 随后第一封邮件达到 Google Groups 群组, Google 再将这封邮件转发给群组内所有目标地址.

处置

用户

处置方式与《Google 案例 #1》完全相同, 详见处置章节.

管理员

- 向 Kustomer 提交滥用举报.

- 向 Amazon 提交滥用举报.

- 向 Google 提交滥用举报.

- 向域名注册局提交滥用举报.

- 向 DNS 解析服务器提交滥用举报.

- 向网站解析 IP 的 ASN 管理员提交滥用举报.

- 添加发送方域名到入站黑名单.