本案例样本发现于 Spam Experts 隔离区, 作为一个典型的利用未在被利用域名 SPF 记录范围中的 IP 进行伪装发件的例子在本案中分析.

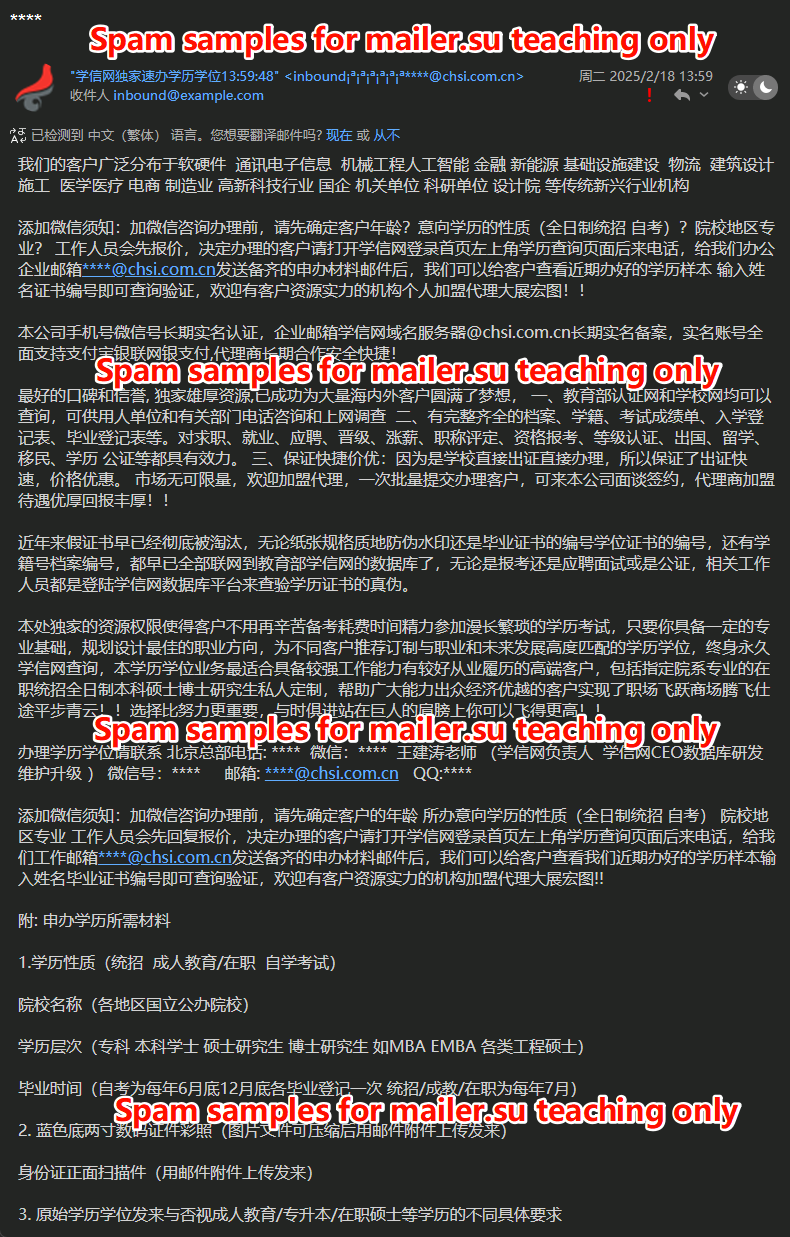

邮件样本

样本的字符编码为 GB2312.

传递路径

| 跃点 | 发送方 | 接收方 | 时间 | 延迟 | 类型 |

|---|---|---|---|---|---|

| 1 | [115.150.175.58] (helo=chsi.com.cn) | mx.example.com | 2/18/2025 1:59:50 PM | esmtp (Exim 4.92) (envelope-from <inbound——————****@chsi.com.cn>) |

发送方为 115.150.175.58, 接收方为 inbound@example.com, 没有邮件系统被利用, 被冒用身份的受害方是 "中国高等教育学生信息网" 所有的域名 chsi.com.cn, 也就是学信网.

分析

传递路径非常简单, 只有一个跃点记录. 可以看出发件人根本没有用任何现代 MTA, 自己就作为发件服务器直接向接收方提交了邮件消息, 所有的传递策略都缺失并且验证失败, 虽然学信网的 SPF 记录中声明的策略是 softfail, 但作为现代的邮件系统, 对于除了 SPF 或许有一丝容许之外其他什么策略都没有通过也没有声明的发送方邮件而入站直接隔离已经算是较为保守的处理了, 再激进一些的应该会被直接拒信.

被利用的学信网域名

chsi.com.cn的 SPF 记录为:"v=spf1 mx include:spf.mail.qq.com ~all"

邮件标头 Content-Type 还声明了字符编码为 GB2312, 这是种中国大陆 19 世纪 80 年代开始到现代互联网早期(2000 年前后)广泛使用的字符编码, 也是新中国的第一套计算机汉字编码字符集, 这一期间的国产软件基本都会默认采用这种编码格式, 而从 2000 年后 UTF-8 开始逐渐开始变为国际主流后, 这种字符编码也逐渐被新的汉字编码取代. 从这里就能看出发送方使用的邮件软件非常具有年代感, X-Mailer: EhooPost 2004b 标头给了更多线索, 所以发送方使用的这款邮件软件叫做 "亿虎商务群发大师", 软件发布在 2004 年.

很难想象在 2025 年的邮件系统还要处理从 2004 年的邮件软件生成的消息, 并且这种最为低级的手段还能在今天被看到, 能够进入邮件系统的隔离区就说明这类邮件依旧在大批量发送.

查看被冒用身份的受害方的一些关键传递策略:

MX:

1

2chsi.com.cn. 3600 IN MX 5 mxbiz1.qq.com.

chsi.com.cn. 3600 IN MX 10 mxbiz2.qq.com.DMARC:

1

_dmarc.chsi.com.cn. 3600 IN TXT "v=DMARC1; p=quarantine; rua=mailto:admin@chsi.com.cn"MTA-STS: ❌

可以看出受害方使用的是腾讯企业邮箱, 使用的是支持 DKIM 的现代邮件系统, 但作为社会公共服务网站并且已经被冒用的情况下并没有设置严格的 DMARC 策略, 也没有设置 MTA-STS 要求严格 TLS 传输, 并且还将 SPF 设置为了 softfail.

这种宽松的 SPF 策略, 再加上 quarantine 的 DMARC 策略, 会导致邮件依旧会进入部分也使用了宽松入站策略的接收方, 因为按照原则上来说, 受害方自己都要求了 softfail 和 quarantine, 接收方在入站时隔离到管理员的日志区域是合理的, 隔离到用户的垃圾箱也是合理的.

更不用说那些不严格执行 DMARC 策略的接收方会如何处理了, 甚至可能会直接进入收件箱, 因为接收方只会看 SPF 记录, 甚至他们在 SPF 之下还有自己内部的 IP 白名单或者域名白名单策略, 这也就是基本上可以作为「为什么这种低级的手段还能在今天被看到」的答案了.

处置

如果你是用户或邮件管理员, 当遭遇这类邮件时应该如何处置呢?

用户

对于用户一侧来说, 这种低级手段的钓鱼邮件就不应该出现在现代的邮件系统背后的用户面前, 除非是完全没有过滤或者过滤策略很保守又或者是陈旧的古董级邮件系统, 可能才会被放在垃圾箱中. 而作为用户, 特别是没有网络知识的用户就更容易被这类钓鱼邮件欺骗, 即使这种邮件已经放在了垃圾箱中, 只要被真正的用户看到一眼, 那么发件方的目的其实就已经达成了.

如果你是没有经验的「网络小白」, 如果你在垃圾箱中发现了这种邮件, 请考虑更换其他具有钓鱼邮件防护的邮件服务. 因为这是种内容特征非常明显的钓鱼邮件, 高级的现代邮件过滤设施都能从容应对.

不论你的经验多少, 如果你在收件箱中看到这种邮件, 请立刻弃用并更换你的邮箱, 不要迟疑. 这表明你的邮件服务器连 DMARC 策略都不遵守或是背后的基础设施出现了问题, 它已经完全不适应暴露在复杂的现代互联网环境中运行, 而你可能随时还会收到这类邮件, 并且出现在你的收件箱中. 或者你应该和你的邮件管理员联系, 说服他们调整入站策略以预防这类邮件.

管理员

一般情况下, 优先应该将发送方 IP 拉入黑名单, 然后向受害方邮件管理员和 IP 的 ASN 管理员报告. 但该案的受害方似乎一直以来都不为所动(包括 IP 所有者), 不然也不会让这种恶意发送方至今还在利用它的身份和 IP.

如果这类邮件还能入站并出现在用户垃圾箱中, 对于该案的处置办法最好就是针对邮件内容特征进行标记和训练垃圾过滤器, 将 IP 加入黑名单, 有必要的针对其中的关键词直接进行过滤.

如果邮件出现在了用户收件箱中, 请考虑更换你的邮件系统软件, 或者添加入站前置过滤中间件, 或者调整你的白名单策略使其不再命中这类邮件, 至少的要保证 DMARC 策略能够被顺利执行.

更多相关详情请参见伪装发件案例 #2.