本案例是作为伪装发件 #1 号案例的补充.

邮件样本

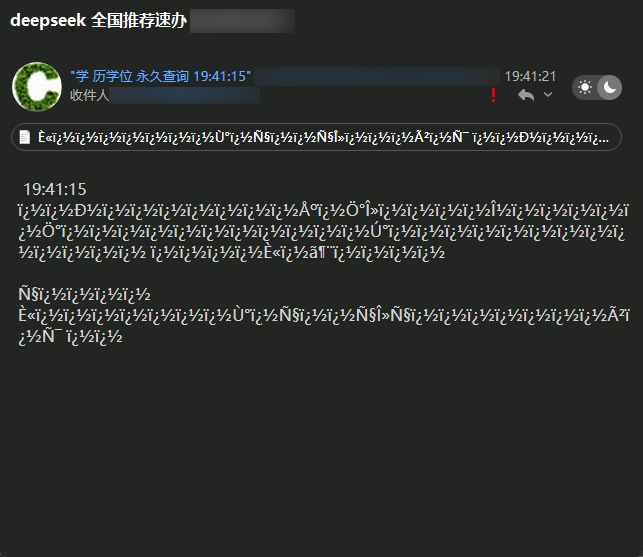

样本的字符编码为 GB2312, 本案例样本不包含正文和附件.

传递路径

| 跃点 | 发送方 | 接收方 | 时间 | 延迟 | 类型 |

|---|---|---|---|---|---|

| 1 | [115.150.174.238] (helo=chsi.com) | mx.example.com | 2/27/2025 7:41:17 PM | esmtp (Exim 4.92) (envelope-from <inbound������������kefu@chsi.com>) |

发送方为 115.150.174.238, 接收方为 inbound@example.com, 没有邮件系统被利用, 被冒用身份的受害方是 "中国高等教育学生信息网" 的近似域名 chsi.com.

分析

由于案例几乎相同, 所以请参见伪装发件 #1 号案例.

本次案例的被冒用的域名是 chsi.com, 结合邮件内容来看实际上的目标其实还是 chsi.com.cn, 前者被利用只不过是因为和后者高度相似而已. chsi.com 从网站内容来看也正因为和学信网高度相似, 所以也被用来作为教育咨询的一个门户引流. 不过本次的案例把主要内容放进了附件中, 正文含有一些编码存在问题的字符.

而 chsi.com 则根本没有设置 SPF 和 DMARC, 只有 MX 记录:1

2chsi.com. 600 IN MX 5 mx1.yunyou.top.

chsi.com. 600 IN MX 10 mx2.yunyou.top.

看样子是只打算用于接收邮件, 但因此就只设置 MX 记录的做法是不正确的. 如果一个域名确定不会用于发送邮件, 那么正确的做法依旧要设置 SPF 和 DMARC, 这样才能算是显式地声明自身不会发送邮件, 只有策略完善的情况下如果收件方依旧放过这些伪装的邮件那么责任才能被全部归到收件方头上.

在互联网上的公开内容, 包括公网域名的使用方式只要没有声明那么就等于默认由使用者处置, 这不是笔者在这里诳语, 而是至今的互联网规律就是如此. DNS 是声明域名用途的公认系统, 如果一个域名没有被解析, 那么它其实和未宣告的 IP 地址一样也没有任何区别, 只不过域名更容易在未声明的情况下被利用, 而更不用说完全依赖于 DNS 的邮件系统了.

处置

由于案例几乎相同, 所以请参见伪装发件 #1 号案例.

本案例对于用户侧保持和案例 #1 相同的处置建议, 所以只会提供对于管理员的额外处置建议.

管理员

在与 IP 的 ASN 管理员, 被利用的域名管理员交涉无望或不交涉的情况下, 只能对这类邮件进行针对性直接隔离和阻止入站. 发送人并不考虑被利用域名的策略, 所以 IP 地址实际上已经无法作为特征使用, 而案例的邮件又是使用的区域性编码, 一些邮件软件可能无法通过正文和附件识别.

所以这里给出的建议是直接过滤邮件消息中的 X-Mailer 标头值是否包含 EhooPost 2004b 或直接 EhooPost. 因为该邮件客户端已经过于老旧并且已经被证实用于垃圾邮件发送, 甚至还用上了近期热点 "deepseek" 关键词, 实在令人忍俊不禁. 目前能够查找到的该邮件客户端的情报中几乎全都是批量垃圾邮件, 完全有理由将其作为特征而直接处理. 如果真的有人还想用这个软件来发送合理的批量邮件, 那么只能让他们做好被拒绝入站的觉悟了, 否则必须更换现代的邮件系统, 然后再讨论入站问题.